בכל דיאגרמה שתתאר את הlife-cycle של תקיפות הסייבר, שלב הreconnaissance יהיה השלב הראשון, החשוב והמשמעותי ביותר. ככל שPentester ישקיע יותר בשלב איסוף המידע, כך סיכויי ההצלחה של המתקפה שלו יגדלו משמעותית. בהתאם לכך, עם-השנים פותחו עוד ועוד טכניקות וכלים לאיסוף מידע, כאשר חוד החנית של הטכניקות הללו, בפרט של שלב הPassive Recon (איסוף המידע הפאסיבי, מושג שארחיב עליו מיד) הן טכניקות OSINT (ר"ת של Open Source Intelegence) או בעברית: איסוף מודיעין ממקורות גלויים. ההתפתחות המטאורית של עולם הרשתות החברתיות בשנים האחרונות הפכה את עולם הOSINT לאחד מהעולמות המשמעותיים והחשובים ביותר ולכזה שמאפשר איתור של מידע רגיש על כמעט כל אדם, עסק או חברה. ממילא, הבנה בסיסית בעולם הOSINT הכרחית ומתבקשת עבור כל מי שמעוניין לעסוק בתחום הסייבר, ההתקפי או ההגנתי.

Passive Recon זהו כינוי לאיסוף מידע פאסיבי, כלומר: ללא שום מעורבות של היעד. אנו לא שולחים בקשה כלשהי ליעד ולא מבצעים עמו שום אנטרקציה, אלא אוספים מידע שקיים במקורות גלויים / במאגרי מידע אחרים שגישה אליהם לא מצריכה אינטרקציה כולשהי עם היעד. לעומת-זאת, האפשרות השנייה מכונה Active Recon ופירושה איסוף מידע בצורה אקטיבית: כלומר, אנו ננהל אינטרקציה עם היעד (עם בעזרת שליחת חבילות מידע / יצירת תקשורת עמו במסגרת הנדסה חברתית וכו') וננסה לגרום לו בכל-זאת לא לשים לב שאנו למעשה תוקפים שמנסים לחדור אל המערכות שלו / לגנוב ממנו מידע. בעת ביצוע מבדק חדירה ננסה תמיד להשתמש קודם-כל בשיטות איסוף המידע הפאסיביות ע"מ לצמצם את האפשרות שהיעד יוכל לזהות את הניסיון שלנו לחדור למערכות שלו / להוציא ממנו מידע ורק לאחר מכן בשיטות האקטיביות. כאמור, עיקר הטכניקות שאציג במדריך זה הינן טכניקות פאסיביות.

בחודשים הבאים אשתדל לסקור את הבסיס של תחום הOSINT עבור בודקי חדירות, בין אם מדובר בביצוע מבדק כלפי יעד תשתיתי ובין אם מדובר בביצוע מבדק כלפי מערכת WEB או מובייל. חשוב לציין כי תחום הOSINT הוא רחב בהיקפו מאד והטכניקות שאציג לפניכם הן הבסיס של הבסיס וממוקדות בעיקר עבור יצירת סט כלים בסיסי להאקרים האתיים שבינכם, ע"מ להגדיל את סיכויי ההצלחה של החדירה הראשונית שלכם לרשת.

עניין נוסף שארצה לציין הוא שבמדרכים לא אכנס בצורה מעמיקה לכלי הOSINT השונים, אלא כפי שכבר נכתב אגע אך ורק בבסיס הנדרש עבור האקרים אתיים בעת ביצוע מבדקי חדירה. עם-זאת, בעבר פרסמתי מדריכים מפורטים על שני כלי OSINT חשובים ושימושיים מאד כRecon-ng וShodan ותוכלו להעמיק בהם בנפרד:

המדריך הנוכחי יעסוק בטכניקות OSINT לאיתור כתובות דוא"ל של בעלי אתרים ועובדים בחברות ולניתוח הרשתות החברתיות שלהם, כחלק מההכנה שלנו למתקפת social engineering, במסגרתה ננסה לחדור למערכת.

כבכל מדריך, גם הפעם אציין ואדגיש שמדריך זה נועד אך ורק עבור האקרים אתיים, חוקרי OSINT ומנהלי אבטחת מידע, עבור הכרת שיטות איסוף המידע הרלוונטיות ושימוש בהם במבדקי חדירה בהסכמה/מניעתן בארגון. כל שימוש בלתי חוקי שייעשה בעזרת מדריך זה הינו על אחריותו הבלעדית של המבצע.

1. איסוף מידע על אתר האינטרנט

בבואנו לחקור אתר אינטרנט אותו כלפיו אנו נדרשים לבצע מבדק חדירה, נרצה לאסוף כמה שיותר פרטים על בעל האתר, הטכנולוגיות בהם משתמש האתר, הקבצים והתיקיות הקיימים בו, הדומיינים וסאבי-הדומיינים שמקושרים עליו, השרתים השונים איתם הוא מתקשר וכו'. מתודולוגיית הסריקה במקרים הללו תשתנה כמובן בין יעד ליעד: אם המטרה שלנו היא לבצע מבדק חדירה שיתמקד בפריצות WEB על אתר כלשהו, פחות נחפש את המידע על בעל האתר ונרצה להבין יותר מהן הטכנולוגיות בהם משתמש האתר, כיצד הוא בנוי, אלו תיקיות וקבצים קיימים בו ועם אלו api's הוא מתקשר. לעומת-זאת, אם אנו באים לחקור אתר Phishing ברשת או שבמתקפה שלנו תשולב מתקפת Social engineering (הנדסה חברתית), אם נרצה לשלב מתקפת brute-force במסגרת מבדק החדירה שלנו ונרצה להגיע לusername קיים אליו ננסה לפרוץ או אם נרצה להתאים את הwordlist password שלנו לסיסמאות שמכילות מילות מפתח שקשורות ליעד, הרי שכל מידע על העובדים שנוכל לאתר יהיה יקר ערך וחשוב עבורנו.

איתור מידע על בעל האתר בעזרת whois

הטכניקה הבסיסית והמפורסמת ביותר לאיתור המידע על בעלי האתרים, הוא שימוש בשאילתת Whois מול מסדי הנתונים של רשם הדומיינים. עבור ביצוע הפעולה הזו קיימים אין-סוף אתרים אונליין, אך אני אבצע אותה בעזרת שורת הפקודה של Linux. טכניקה זו הולכת ונכחדת עם השנים, שכן בעקבות חוק הגנת הפרטיות של האיחוד האירופי (GDPR) וחוקי פרטיות אחרים, הפרטים של יותר ויותר דומיינים הופכים למוסתרים וכן בשל העובדה שגם ברשמים האחרים, ניתן להסתיר את פרטי בעל הדומיין בעזרת תשלום נוסף של סביב ה5$ לשנה. עם-זאת, המציאות הכואבת היא שעדיין ניתן להוציא מידע על לא מעט אתרים בעזרת טכניקה זו (בפרט על אתרים ישראלים עם סיומת co.il שכן הGDPR בישראל הינו מיושן ולא מטיל שום מגבלה בנושא), גם בשל העובדה שפעמים רבות יוצג לנו המידע הישן שנאסף על הדומיין, לפני שחוקי הGDPR הוחלו במאי 2018.

הפקודה היא פשוטה מאד. פשוט כתבו את המילה השמורה whois ולאחריה את שם האתר, במקרה הזה אני מבצע את ההדגמה על הבלוג שלי (cyber-eliya.com) ומכיון שהסתרתי את הפרטים בדומיין שלי הדבר היחיד שאתם יכולים לראות הוא פרטים על רשם הדומיינים וארגון icann המטפל ברישום הדומיינים בעולם.

איתור מידע על עובדים באתר בעזרת theHarvester

כלי נוסף שנחשב ליעיל מאד במציאת ואיתור כתובות דוא"ל הוא theHarvester, כלי שמאפשר לנו לאתר כתובות דוא"ל המקושרים לאתר מסוים בעזרת סריקה של האתר עצמו, מנועי החיפוש והרשתות החברתיות השונות ואיתור אזכורים של כתובת הדומיין יחד עם כתובת הדוא"ל המדוברת. כלי זה נחשב לפופולארי מאד, על-אף שבעיניי יעילותו נמוכה משמעותית מהיעילות של Recon-ng, הכלי שאציג בפסקה הבאה וקיים עליו גם מדריך נפרד ומפורט בבלוג. ע"מ לאתר כתובות דוא"ל בtheHarverser, נשתמש בפקודה הבאה:

theHarvester -d facebook.com -b googleהסבר לפקודה: הקפידו לכתוב את שם הכלי במדויק (Linux היא מערכת הפעלה case sensitive, כלומר רגישה לאותיות קטנות וגדולות), לאחר d- כתבו את הדומיין ולאחר b- את מנוע החיפוש בו תרצו לחפש תוצאות. תוכלו לציין גם all שיבצע חיפוש רחב בכל מנועי החיפוש, אך יאריך לכם את משך הסריקה משמעותית.

איתור מידע על עובדים באתר בעזרת recon-ng:

דרך טובה יותר ויעילה יותר לחיפוש כתובות דוא"ל היא בעזרת הכלי המצוין recon-ng. כפי שציינתי, על recon-ng קיים מדריך נפרד ומפורט שכתבתי בעבר וכאן אתייחס רק למודול ספציפי בשם whois_pocs שרלוונטי ויעיל מאד לאיתור כתובות דוא"ל. אז ראשית כל, ניכנס לכלי בעזרת כתיבת שמו, recon-ng:

marcketplace install recon/domains-contacts/whois_pocs

כעת נבקש להשתמש בו בעזרת פקודת הload:

modules load recon/domains-contacts/whois_pocs

בשלב זה המודול ייטען לנו וכל מה שיהיה עלינו לעשות הוא להזין את הארגומנטים הרלוונטים, אותם יחד עם מידע על הpayload נוכל לראות בעזרת כתיבת הפקודות options וinfo (בהתאמה, options לארגומנטים וinfo לפעולות):

כעת נעדכן בpayload את דומיין האתר אותו אנו רוצים לחקור בעזרת הפקודה options set:

options set SOURCE exmaple.com

נריץ את הpayload עם run ובודדות הפעמים שלא נקבל מידע רחב מאד ועשרות כתובות דוא"ל:

איתור מידע על עובדים בעזרת hunter:

דרך נוספת, יעילה מאד, לאיתור כתובות דוא"ל המשויכים לאתר אינטרנט, היא שימוש באתר המצויין hunter.io שיבצע סריקה רחבה מאד במנועי חיפוש ובדפי אינטרנט של כתובות דוא"ל המשויכים לדומיין שאנו מחפשים. hunter לא רק יציג לנו את כתובות הדוא"ל, אלא גם יפנה אותנו למקום באינטרנט בו הצליח למצוא את המידע.

היכנסו לאתר בלחיצה כאן והזינו את כתובת הדומיין של האתר אותו אתם רוצים לסרוק:

וכפי שניתן לראות, hunter משאיר אבק לכלים האחרים שראינו ואיתר מעל ל34,000 כתובות מייל. יש לציין שע"מ שתוכלו לראות את התוצאות עליכם להירשם לכלי (הכלי דורש תשלום ליותר מ25 שאילתות חיפוש בחודש).

אפשרות נוספת שמציע hunter היא חיפוש כתובות מייל של עובד בחברה, על ידי כתיבת שמו הפרטי, שם המשפחה שלו ושם החברה. לדוגמא, אם אנו רוצים לאתר את המייל של העובד ישראל ישראלי שעובד בmicrosoft, ניכנס לשירות המדובר Email Finder בלחיצה כאן, ונכתוב את הפרטים שלו ואת כתובת הדומיין של microsoft:

אגב, לhunter תוסף חינמי לchrome שיבצע סריקה אוטומטית של כתובות הדוא"ל המשויכים לכל אתר אליו נגלוש, אך ישנם דרישות מבחינת התוסף לגישה למידע רגיש (ע"מ לממש את כל תכונותיו) ועל כן התקנתנו היא לשיקולכם.

איתור מידע על עובדים בעזרת maltego:

כלי נוסף, שימושי ופופולארי מאד לאיתור מידע על אנשי קשר באתרי Web הוא כלי איסוף המידע הנהדר maltego. הכלי נחשב לאחד מהכלים הפופולאריים והנחשבים בעולם הOSINT לאיתור מידע ממקורות גלויים והוא עושה זאת בעזרת שורה ארוכה של מקורות. לmaltego גרסת קהילה חינמית ומספר גרסאות מקצועית בתשלום, אני אשתמש עבור ההדגמה בגרסה החינמית שמגיעה כבר מובנית built-in בKali linux (עם-זאת, ההמלצה שלי היא להוריד את הכלי לwindows או להשתמש בו אך ורק במכונות וירטואליות עם מרחב זיכרון גדול מאד, אחרת תיאלצו לעבוד באיטיות בלתי נסבלת).

בשלב הראשון עלינו לבצע הרשמה בכלי, את ההרשמה לא נוכל לבצע בכלי עצמו, אלא נצטרך לבצע אותה באתר של maltego אליו תוכלו להגיע בלחיצה כאן. מלאו את פרטיכם ובצעו אימות של ההרשמה בעזרת הדוא"ל:

אם הזנתם אכן את הפרטים הנכונים תקבלו את ההודעה הבאה:

במסך הראשי של maltego נוכל לבחור באלו דברים יתמקד הכלי בעת שאיבת המידע מאתרי אינטרנט ומאגרי מידע. במקרה הזה לא אגע בהגדרות ברירת המחדל ואבחר בחיפוש המקסימלי (עם-זאת, בעת מבדק חדירה, ההמלצה היא לבחור את הדברים הספציפיים אותם אנו רוצים לחקור, אחרת – א'. אנו עלולים לאבד את המטרה מרוב עומס של מידע. ב'. הכלי יכול להתגלות ולהיחסם ע"י האתר, בעת ביצוע סריקות באתר עצמו):

כעת נלחץ על סמל היצירת דף חדש בראש העמוד, ע"מ לבצע מיפוי חדש, המיפוי לאתר אותו אנו רוצים לחקור:

במסך הנקי שייפתח לכם, לחצו על האפשרות דומיין משמאל וגררו אותה לאמצע הדף:

ונקבל את כתובות הדוא"ל שmaltego מצליח לאתר:

ואכן, עץ הכתובות שלנו מתרחב:

כמובן שנוכל להמשיך ולבצע את אותה פעולה גם על כתובות הדוא"ל החדשים ולהרחיב אותו עוד משמעותית:

אפשרות נוספת שmaltego מציעה לנו היא איתור מידע על כתובת הדוא"ל, בעזרת בחירה באפשרות Get Email Details שתציג לנו את כל המידע שהכלי מצליח לאתר על כתובת הדוא"ל, כולל רמת האמינות שלה:

שלב 2: כיצד נקבל מידע ממוקד יותר על העובדים העומדים מאחורי כתובות הדוא"ל שאיתרנו?

אז כפי שהיה ניתן לראות, בmaltego הייתה לנו גם את האפשרות של Person from email address. לא סקרתי את האפשרות הזו כי בגרסת הcommunity המידע שהיא מציגה הוא מצומצם מאד, אך בכל זאת כדאי תמיד לבדוק גם אותה ולנסות דרכה לאתר מידע על האדם שעומד מאחורי כתובת הדוא"ל:

אגב, בmaltego נוכל גם לבצע פעולה הפוכה, לציין שם של עובד/אדם ולאתר את הדוא"ל שלו ומיד נוסף עליו:

אפשרות נוספת לבצע את אותה פעולה היא באתר הנפלא intelligenceX שיבצע את שאילתת החיפוש במגוון אתרי סריקה, אבל אסייג ואומר שבדרך כלל המידע מאתרים אלו רלוונטים עבורכם רק אם היעד שלכם הוא תושב חו"ל.

איתור חשבונות ברשתות החברתיות:

הדרך היעילה ביותר להמשיך את מסע הOSINT שהתחלנו עם איתור כתובת הדוא"ל הוא להשתמש ברשתות החברתיות וביכולות להוציא מהם מידע כמעט בלתי מוגבל בעזרת טכניקות OSINT. כשלב-ראשון, תמיד נוכל לחפש את כתובת הדוא"ל ברשתות החברתיות השונות ובמקרה ובעל הכתובת לא בחר לחסום את היכולת לאתר אותו בעזרת כתובת הדוא"ל נוכל לאתר את האדם המדויק שעומד מאחורי כתובת הדוא"ל. לדוגמא:

אבל זו פעולה שפעמים רבות לא תעבוד וממילא, השאלה היא כיצד נוכל לקבל את המידע הזה בדרכים אחרות. אז הדרך הפשוטה ביותר היא להסתכל על כתובת הדוא"ל אותה אנו חוקרים, לנסות להבין מתוכה מהו שם הבן-אדם, לצורך הדוגמא, ביצענו סריקה על facebook.co.il ומצאנו כתובת דוא"ל עם השם rutilevy2@facebok.co.il. במקום לחפש את כתובת הדוא"ל, ניכנס לLinkedin, נבצע חיפוש לשם ruti levy ונחפש בתוצאות משתמשת בשם ruti levy שמקום העבודה שלה הוא facebook.com, כך בסבירות גבוהה נגיע ליעד שלנו ונוכל להתחיל ולהרחיב את הסריקה:

אפשרות נוספת שרלוונטית במיוחד אחרי שמצאנו גם חשבון של היעד ברשת חברתית מסוימת, אך גם אם יש לנו רק את כתובת הדוא"ל, היא לחפש האם ליעד יש חשבון ברשתות חברתיות בעזרת שם המשתמש שבדרך כלל יהיה זהה בכל הרשתות החברתיות. נוכל לבצע זאת בקלות בעזרת הכלי המצוין sherlock שסקרתי בהרחבה כאן:

אפשרות נוספת והיא גם המועדפת עליי היא להשתמש באתר WhatsMyName שמאפשר את ביצוע הפעולה אונליין. היכנסו לאתר בלחיצה כאן והזינו את שם המשתמש שלכם, כברירת מחדל החיפוש יתבצע בכל הרשתות החברתיות:

והכלי יציג לנו את הרשתות החברתיות בהם הוא איתר חשבון שלנו, כאשר נוכל לייצא את הנתונים במגוון פורמטים:

אך כאן לא תמה הסריקה שלנו בלינקדאין. בעיניי, הרשת החשובה ביותר לאיסוף מידע עבור Pentester לפני ביצוע מבדק חדירה כלפי חברה או עסק מכובד היא Linkedin, שכן שם נוכל לקבל מפה מדויקת של תחומי העניין המקצועיים של העובדים ביעד, הקשרים המקצועיים שלהם, החברות בהם הם מתעניינים וכו', מה שיסייע לנו משמעותית בעת ביצוע social engineering כלפיו וממילא, בהשגת מידע רגיש.

בדרך-כלל, בLinkedin כמו בכל רשת חברתית אחרת יהיה לנו פער מאד משמעותי בין המידע אותו נוכל להשיג ללא שיש לנו חברות עם היעד ובין המידע שנוכל להשיג במקרה האחר, שכן יש לנו כזו. ממילא, אם נצליח ליצור עם היעד connection, נגדיל משמעותית את הסיכויים שלנו להשיג מידע רגיש וחשוב. לפני שנעבור לדבר על הדרך שלנו לקבל את אותו connection, בואו נראה מה נצליח להוציא מחשבון הLinkedin של היעד גם ללא אותו connection.

השלב-הראשון, שרלוונטי בעיקר כשלא הצלחנו לאתר בעזרת הכלים השונים את כתובת הדוא"ל של היעד, הוא כניסה לחשבון החברה אותה אנו מתעדים לחקור בלינקדאין ובחירה באפשרות pepole שתציג לנו את כל עובדי החברה:

כעת נוכל לעבור בין חשבונות העובדים ולאתר את העובד שמעניין אותנו. לאחר שנכנסו לחשבון של העובד, נבדוק האם יש לנו אפשרות לגשת לכתובת הדוא"ל שלו גם כשאין לנו חברות איתו בעזרת לחיצה על Contact info שפעמים רבות יציג לנו גם את תאריך הלידה של המשתמש ומספר הטלפון שלו. במקרים רבים אכן נצליח:

מידע חשוב נוסף שנוכל לאתר בעזרת הLinkedin הוא תחומי העניין של היעד, כאלו שיעזרו לנו למקד את מתקפת ההנדסה החברתית. גם-כאן, נקבל מידע רחב יותר כשיהיה לנו connection מול היעד, אך גם במקרה שלא נקבל לרוב מידע יקר ערך. נוכל לבצע זאת בעזרת לחיצה על See all activity שם נראה פוסטים שהיעד הביע בהם עניין:

הכל טוב ויפה, אך עדיין נותרו לנו 2 בעיות משמעותיות לפתור: 1. בלינקדאין כל משתמש יכול לראות שצפינו בפרופיל שלו, לפני ביצוע מבדק חדירה המטרה שלנו היא להשאיר 0 עקבות. אם עובד בחברה כולשהי יוכל לראות שנכנסו לפרופיל שלו ובחשבון שלנו מופיע תפקידנו כPentester, מיד יעלה לו החשד שהוא יעד פוטנציאלי מבחינתנו והוא יתנהל מעתה בזהירות גדולה יותר. 2. כפי שכבר כתבתי, הרבה מן האופציות לקבלת מידע בלינקדאין אפשריות אך ורק אם יש לנו connection מול היעד. ממילא המטרה שלנו היא גם ליצור מולו connection וגם לא לגרום לו לחשוד בכך שאנו מבקשים ממנו connection / שאנו מסתכלים לו בתמונת הפרופיל. בשביל לפתור זאת נשתמש ביצירת sock puppet (בובת גרב בעברית), חשבון מתחזה שנעשה הכל ע"מ לגרום לו להיראות אמין ככל הניתן, מכובד וכזה שאנשים ירצו ליצור עימו connection.

חשוב לציין כי ברגע שנשתמש בsock puppet ליצירת אינטרקציה עם היעד נתחיל לגלוש גם לכיוונים של passive recon. עם-זאת, בהמשך אציג את הכלי Linkedit שיחסוך מאיתנו את הצורך לבצע את אותה אינטרקציה וידרוש מאיתנו רק פתיחת חשבון.

יצירת sock puppet

ע"מ ליצור sock puppet שייראה מספיק אמין ומשכנע, אנו צריכים לבנות חשבון עם פרטים מלאים (כולל פרטים על מקומות התעסוקה שלנו וההשכלה שלנו), תמונת פרופיל אמינה ולא כזו שהורדנו מgoogle או מאתרי הfree images, ליצור מספיק connection ובכלל, להתחזות לאדם בתפקיד כזה שיגרום לאנשים לרצות ליצור עמו connection.

עבור השלב הראשון, יצירת הדמות, אנו צריכים למצוא שם שייראה מספיק אמין ולהלביש לו תאריך לידה, מקום מגורים, מקומות עבודה, השכלה וכו' וכו'. אתר מצוין שייסיע לנו לעשות זאת הוא fakenamegenerator, אליו תוכלו להגיע בלחיצה כאן. באתר זה נבחר מדינה והוא אוטומטית ייצור לנו את זהות בדויה מא' ועד ת'.

לאחר שיש לנות את הזהות עצמה, אנו צריכים תמונת פרופיל עבורה. אם ניקח תמונת פרופיל מgoogle או מאתר תמונות חופשיות כולשהו, הסיכוי שיעלו על כך שמדובר בתמונה מפוברקת בעזרת טכניקת הreverse search עליה נדבר במדריכים הבאים הוא גבוה משמעותית. אנו צריכים למצוא תמונה כזו שמצד אחד – תראה אמתית ממש, אבל מצד שני – היא לא של אף אדם והיא לא קיימת במנועי החיפוש השונים. כיצד נעשה זאת?

עבור כך נשתמש באתר thispersondoesnotexist שיוצר לנו, בעזרת טכניקות AI (בינה מלאכותית) דמות שנראת דמות אמתית של גבר או אישה, אך בפועל לא מדובר בייצור שקיים, אלא בדמות שנבנתה, כאמור, בעזרת AI.

ניכנס לאתר בלחיצה כאן ונוכל לרענן ולקבל עשרות אפשרויות של תמונה עבור הsock puppet שלנו. כמובן שנצטרך להתאים את תמונת הפרופיל לגיל שבחרנו עבור הsock puppet וכן לתפקיד. מכיון שאנו מחפשים לגרום ליעד שלנו לאשר connection איתנו, כדאי שננסה להיצמד לתחום העניין של היעד ולהתחזות לקולגות, למנהלי HR, או לכל דמות אחרת שאנו יודעים שהם בתחומי העניין של היעד והיעד לא יסרב לבקשת חברות מהם.

אם-כן, כעת יש לנו מספיק כלים ע"מ לבנות את הsock puppet המושלם (כמובן שsock puppet הוא נושא רחב מאד שראוי לפוסט בפני עצמו והוא יכול וצריך לכלול עוד המון המון מרכיבים כמו מספר טלפון שנקנה עם sim חד פעמי ושולם בכרטיס אשראי וירטואלי חד פעמי וכן הלאה, אך בשביל הדוגמא נסתפק באפשרויות אלו).

מעתה והלאה, התפקיד שלנו הוא להתאים הsock puppet בהתאם ליעד שלנו ותחומי העניין שלו. להתחבר לאנשים אחרים העובדים בחברה לה אנו מתחזים, לאנשים אחרים העובדים בחברה שלו, לאנשים בעלי שם משפחה דומה לשלנו ולאנשים באותו תחום עניין ולעשות הכל בשביל לשדר כמה שיותר אמינות בנוגע לsock puppet שלנו (כמו לפתוח חשבונות זהים ברשתות חברתיות אחרות), מה שיגדיל את הסיכויים שהיעד יאשר את הconnection שלנו.

לאחר שעשינו זאת והיעד אישר את הconnection שלנו, נוכל בדרך כלל כבר לאתר הרבה יותר מידע מפרופיל הLinkedin שלו (ומומלץ שנעשה זאת בביקור אחד בפרופיל, שכן כאמור היעד יכול לראות כל צפייה שלנו בפרופיל שלו ואם ניכנס מספר פעמים אנו עלולים לעורר אצלו חשד). כעת נוכל לראות את כל חבריו בחשבון, לראות את כתובת הדוא"ל שלו (ופעמים רבות אף תאריך לידה ומספר טלפון) ולראות הרבה יותר מידע על הפוסטים שעניינו אותו.

ייעול איסוף המידע מלינקדאין וביצוע סריקה משולבת עם hunter בעזרת הכלי Linkedint

עד כה עסקנו באיסוף מידע ידני מהLinkedin וזה הזמן לעבור להיכרות עם Linkedint, כלי אוטומטי פנטסטי שייעל לנו את תהליך החיפוש בצורה משמעותית וישלב אותו עם ביצוע חיפוש בעזרת Hunter – מהאחד הוא יוציא כתובות דוא"ל ומהשני הוא יוציא שמות ותמונת פרופיל (ע"י ניתוח כתובת הדוא"ל והשוואה בין שם המשתמש לשם העובדים אותם הוא מוצא בלינקדאין. את תוצאות הסריקה אותה הוא יבצע תוך שניות ספורות ייצא הכלי לתוך קובץ html מסודר שיאפשר לנו לעבור לשלב בחירת היעד ואיסוף המידע עליו בצורה הרבה יותר מהירה. אם-כן, כשלב ראשון נוריד את הכלי מהgithub בעזרת git clone:

כעת עלינו להיכנס לקובץ LinkeDint.cfg בעזרת vi או כל כתבן אחר ולעדכן בו את השם משתמש והסיסמא של חשבון הLinkedin שלנו לצד מפתח הapi של חשבון הHtuner שלנו (כזכור, נדרשת הרשמה לHunter ע"מ לגשת למידע). את הAPI key של חשבון הHunter שלכם תוכלו לראות כאן (עליכם לרדת במסך השחור ולחפש api key):

ניתן הרשאות הרצה לכלי עם chmod +x LinkeDint.py ונריץ אותו בעזרת LinkeDint.py/. (אם גרסת ברירת המחדל אצלכם היא python2 [בדקו זאת בעזרת python –version], הריצו בעזרת python3 LinkeDint.py):

בשאילתה הראשונה נזין את שם החברה אותה אנו רוצים לחקור, בשאילתה השנייה נזין את השם שאנו בוחרים לקובץ שיכיל את כל המידע שLinkedint יאתר, בשאילתה השלישית נצטרך להזין האם אנו מעוניינים לבצע סינון בלינקדאין של חיפוש של עובדי החברה בלבד, בשאילתה הרביעית נתבקש לציין את הCompany ID ובשאילתה החמישית את הסיומת של כתובת הדוא"ל, אם אנו יודעים כיצד הן אמורות להיראות. שימו לב שבשדה הcompany ID סמכתי על Linkedint לא הכנסתי את הid של החברה בLinkedin וסמכתי על Linkedint שיאתר לבדו:

בשאילתה האחרונה נתבקש לציין כיצד מבנה כתובת הדוא"ל צריך להיראות, נבחר בfull והכלי יתחיל לבצע את הסריקה. לאחר כמה שניות הסריקה תחל והתוצאות יתחילו לזרום (נוכל לעצור אותה בכל שלב בעזרת ctrol + c).

כעת, אם נבצע את הפקודה ls נראה שנוצר לנו בתיקייה קובץ חדש, בשם my_data.html (כמובן שמומלץ לתת שם שתואם לחברה שסרקתם וכזה שייתן לכם מידע כללי אודות התוכן שמכיל הקובץ). נפתח אותו בעזרת firefox:

ואכן, אנו מקבלים רשימה מסודרת של עובדי החברה, תמונתם, כתובת הדוא"ל שלהם ותיאור תפקידם בחברה:

איסוף מידע בTwitter

לאחר שסיימנו את הסריקה כלפי היעד בעזרת הLinkedin ושמרנו לעצמנו את הממצאים בצד, נעבור לסריקה ברשתות חברתיות נוספות. ההמלצה שלי היא לעבור לTwitter בשל המידע הרב שניתן להוציא ממנה גם אם היעד לא עוקב אחריכם וכן בגלל העובדה שהיא מהווה גם מעין פלטפורמה מקצועית. אז איך נתחיל את הסריקה בטוויטר?

קודם-כל, בtwitter תוכלו לראות ציוצים שהיעד שלכם סימן עליהם לייק, תגובות שהוא הגיב וציוצים שהוא כתב. כל המידע הזה יכול להיות יקר ערך ומשמעותי מאד עבורנו ולאפשר לנו לבנות תחומי עניין מאד ברורים ליעד, מה שיאפשר לנו בשלב הבא לבנות את מתקפת הsocial engineering שלנו בצורה מקצועית ומדויקת יותר.

מלבד-זאת, כמו Linkedin, גם Twitter יכול להיות כלי נהדר עבורנו למציאת מידע על העובדים בחברה אותה אנו רוצים לחקור. לצורך הדוגמא, אם אני חוקר את חברת IBM, פשוט אכתוב בשדה החיפוש של טוויטר IBM, אעבור ללשונית pepole ואראה מי האנשים שמציגים בביוגרפיה שלהם קשר לIBM (ולרוב עובדי החברה יציינו זאת):

מנוע החיפוש של Twitter מאפשר יכולת רחבה מאד לאיתור מידע על משתמש ספציפי. בעזרת כתיבת המסנן 'from' נוכל לסנן אך ורק הודעות שנכתבו ע"י משתמש מסוים. לדוגמא, כך אסנן רק הודעות שנכתבו על ידי:

לחילופין, אוכל להשתמש במסנן 'to' ולראות רק הודעות שנכתבו אליי: to:Eliyalahav (אחרי ה'from' או ה'to' אני כותב את שם המשתמש שלי). נוכל גם לשלב בין הפרמטרים ולציין את שני המסננים יחדיו, באותה שאילתת חיפוש.

אפשרות נוספת ויעילה מאד היא שימוש במסנני הזמן. לדוגמא, אנו רואים שהחשבון שלי נוצר בנובמבר 2019 (תאריך יצירת החשבון מופיע בדף הבית של כל חשבון וחשבון) ורוצים לראות רק את הסטטוסים שפרסם החשבון עד סוף שנת 2019. עבור כך נשתמש במסננים 'since' לציון התחלה ו'until' לציון סוף:

נוכל גם לסנן ע"פ המיקום ממנו פורסם הציוץ. משתמשים רבים לא יכבו את ההרשאות של Twitter לעקוב אחרי המיקום שלהם בכל רגע נתון וממילא, יהיה ניתן לאתר את הציוצים שלהם ע"פ המיקום בו הם כתבו אותם. לדוגמא, אכנס לGoogleMaps ואחפש את המיקום המדויק של הכנסת, בקואורדינטות גאוגרפיות. שימו לב לטקסט המודגש בצהוב בURL של העמוד. זהו הטקסט שאנו צריכים ע"מ שנוכל להשתמש במסנן המיקום של Twitter:

כעת נשתמש במסנן 'geocode' ונזין לאחריו את הקואורדינטות הגאוגרפיות שאיתרנו קודם לכן בGoogleMaps. ואכן, כעת נראה רק ציוצים שנכתבו ממשכן הכנסת (שימו לב שהוספתי לאחר הקואורדינטות 1km, במטרה לראות תוצאות גם בקו אווירי של קילומטר ממשכן הכנסת. תוכלו כמובן להגדיל ולהקטין את המרחק כרצונכם):

לTwitter גם מנוע חיפוש מתקדם יותר שמאפשר לנו לכתוב בצורה פשוטה שאילתת חיפוש שמשתמשת כל הפילטרים שראינו ובפילטרים נוספים. ניתן להגיע למנוע החיפוש הזה בלחיצה כאן ונוכל לפרט בו את שאילתת החיפוש המדויקת אותה אנו רוצים לבצע בעזרת שורה של מסננים (אפי' סינון פוסטים ע"פ כמות הטראפיק שלהם):

כעת אתמקד באפשרות החשובה ביותר שTwitter מאפשרת לנו והיא בניית פרופיל תחומי העניין של היעד בצורה מדויקת. כפי שכבר כתבתי, הדרך הפשוטה לעשות זאת היא לעבור על התגובות, הלייקים והציוצים של היעד ולנתח את תחומי העניין שלו על פיהם. עם-זאת, ישנם אתרים שיאפשרו לנו לעשות זאת בצורה אוטומטית ויעילה:

האתר הראשון שנכיר הוא socialbearing, אתר נהדר שינתח לנו את חשבון הTwitter של היעד בצורה כמעט מושלמת ע"פ תחומי עניין, האשטגים, נושאים ומילים נפוצות, האנשים איתם תקשר הכי הרבה, טראפיק וכן הלאה וכן הלאה. כמו-כן, הוא יאפשר לנו לראות את פעילות משתמשי Twitter באזורים מסוימים ועוד:

אלחץ על search ושימו לב למידע הרב שאני מקבל (העדיפות היא לבצע התחברות ע"מ לקבל מידע רב יותר):

אתר נחמד נוסף הוא tweetbeaver שיאפשר לנו למקד עוד יותר את החיפושים שלנו ולחפש שיחות בין היעד שלנו למשתמש אחר, עוקבים וחברים נפוצים של שתי חשבונות וכן לקבל את הID של המשתמש:

אתר נוסף שיוכל לסייע לנו בניתוח הפרופיל, הוא האתר SleeepingTime שינתח מהו זמן השינה של המשתמש, בהתאם לשעות בהן הוא לא פעיל בטוויטר. לצורך הדוגמא, האתר מסיק ששעות השינה שלי הן 1:00 בלילה עד 7:00:

והאתר האחרון שנכיר הוא spoonbill, אתר שימושי מאד, שיאפשר לנו לראות את השינויים שהמשתמש ביצע בחשבון הTwitter שלו. לדוגמא, שינויי ביוגרפיה, מיקום וכד'. כך שאם היעד שלנו כתב בעבר בביוגרפיה שלו תחומי עניין ומחק אותם או הסיר מידע רגיש על עצמו שכתב בעבר, נוכל לאתר אותם בעזרת חיפוש פשוט באתר המדובר. פרט נוסף שחושף לנו spoonbill הוא השעה המדויקת שבה נוצר החשבון, פרט שלא הופיע לנו בפרופיל היעד:

איסוף מידע בFacebook:

בעבר הלא רחוק Facebook הייתה נחשבת לרשת חברתית מצוינת עבור חוקרי OSINT שבה ניתן היה לאתר כמעט הכל. החל מכתובות דוא"ל ומספרי טלפון, תחומי עניין, חברים משותפים, מיקומים וכו' וכו'. עם-זאת, עם השנים, Facebook הקשיחה משמעותית את יכולות החיפוש בפלטפורמה וכיום הן מצומצמות מאד.

אם בעבר היינו יכולים כברירת מחדל לחפש משתמש ע"פ מספר טלפון וכתובת דוא"ל, לחפש פוסטים של כלל משתמשי Facebook ע"פ מילות מפתח ולצפות בכל האנשים שסיימנו Like לדף ספציפי והם מתגוררים בעיר מסוימת, הרי שכיום אפשרויות אלו לא זמינות כבר ע"י פייסבוק. לנו, כחוקרי אבטחה זה קצת מקשה, אבל לפרטיות זה טוב ואנחנו קודם-כל בצד של הפרטיות. ממילא Facebook היא לא פלטפורמה שנוכל להוציא ממנה יותר מדיי מידע (מלבד כמובן המידע הגולמי בכל רשת חברתית – צפייה בתחומי העניין של היעד, בחברים שלו (לרוב יהיו אלו עובדים נוספים בחברה וכך אנו מרחיבים את המעגל), בדפים שהוא אוהב, במיקומים שהוא שיתף וכן הלאה.

ובכל זאת, כמה טכניקות פשוטות לפייסבוק שכדאי שתכירו:

אם אחפש לצורך הדוגמא את המשתמש mark zuckerberg ואסנן באפשרויות ההשכלה 'הרווארד', כלומר – הצגה רק של משתמשים בשם מארק צוקרברג שלמדו בהרוואד, אקבל כמובן רק את הדף הציבורי של מייסד Facebok.

כעת, אם אלחץ על photos, אראה תמונות שפרסם מארק צוקרברג המדובר, מייסד הפלטפורמה:

עם-זאת, כדאי לדעת שניתן לראות גם תמונות שאחרים תייגו את מארק צוקרברג וזאת בעזרת כתיבת השאילתה:

photos of mark zuckerberg

כך שתמיד שאתם חוקרים משתמש מסויים, נסו להסתכל גם על תמונות שהוא תוייג בהם ע"מ שתוכלו – א'. להגיע לעוד מידע משמעותי עליו ועל מקומות ואירועים בהם ביקר. ב'. לקבל מידע רחב יותר על מעגל החברים שלו.

אתר מצוין נוסף שכדאי לבצע בו את חיפוש הFacebook שלכם הוא intelligenceX שכבר הכרנו (שמשלב בתוכו את אלגוריתם החיפוש של sowdust). אלו שני אתרים שמנסים כל העת להתגבר על מגבלות החיפוש שFacebook מטילים מידי-זמן בעזרת מגוון טכניקות ואני ממליץ בחום לעבור על האפשרויות שבהן. נדגים אחת מהן:

אם ארצה לחפש פוסטים של משתמש, לדוגמא פוסטים ספציפיים של המשתמש הספציפי מארק צוקרברג בנושאי אינסטגרם במחצית הראשונה של 2018, אבחר באפשרות החיפוש posts שמציע האתר (שימו לב להיות מחוברים לפייסבוק ע"מ שהאתר יפנה אתכם לשאילתת החיפוש המדויקת), אסנן את המשתמש מארק צוקרברג ע"פ הid שלו (תוכלו לראות את הID של המשתמש בעזרת צפייה בview source של הדף עם ctrl + u וחיפוש בעזרת ctrl + f של המילה השמורה userID) ואת מילת המפתח שאני מחפש, הלא היא Insegram. הנה כך איתרתי את הID:

ואכן, קיבלתי רק פרסומים של מארק צוקרברג המכילים את מילת המפתח "Instegram":

איסוף מידע בInstegram:

כמו Twitter וLinkedin, גם Instegram נחשבת רשת חברתית שיכולה להוציא לנו המון המון מידע על היעד שלנו. הבעיה הראשונה שעלינו לפתור בבואנו לחקור חשבון Instegram היא העובדה שלא ניתן לצפות בחשבונות ללא הרשמה לפלטפורמה. נוכל לפתור זאת או בעזרת שימוש בsock puppet שלנו או בעזרת שימוש באתר המצויין picuki שיאפשר לנו לצפות בפרופילי אינסטגרם גם מבלי להיות מחוברים לחשבון. לחצו כאן לכניסה אליו:

לצורך הדוגמא, אצפה בprofile של רה"מ נפתלי בנט:

ייעול איסוף המידע מהInstegram ואיתור כתובות דוא"ל של משתמשים בעזרת הכלי Osintgram:

גם באינסטגרם נוכל לייעל את תהליך החיפוש משמעותית בעזרת כלים אוטומטיים, אני אדגים את השימוש בכלי המצוין Osintgram שמאפשר לנו לבצע ניתוח מקיף מאד של כל חשבון insegram שנבחר, כולל ניתוח פוסטים וטרדנים, זיהוי מספרי הטלפון וכתובות הדוא"ל של היעד שלנו, העוקבים שלו והאנשים שהוא עוקב אחריהם.

נוריד את הכלי מgithub בעזרת git clone:

ניכנס לתיקיית הכלי ונתקין את המודולים בהם הוא משתמש בעזרת pip3 install -r לקובץ requirements.txt:

כעת עלינו לחבר את חשבון המשתמש שלנו בInstegram לתוך הכלי, חשבון שנוכל לעשות זאת בעזרת הsock puppet שיצרנו קודם לכן. ניכנס לתיקייה config (שבתוך התיקייה Ositgram), ונכניס את שם המשתמש והסיסמא של חשבון הInstegram שלנו לתוך הקובץ credentials.ini, בצורה הבאה:

וזהו, סיימנו את שלב ההתקנה וכל מה שנותר לנו הוא להריץ את הכלי. נריץ את הכלי בעזרת הפקודה הבאה:

python3 main.py [username]

ע"מ לראות את כל הפקודות האפשריות נריץ את הפקודה list:

אנו רואים סל רחב מאד של פקודות שOsintgram מאפשר לנו לבצע. הפקודה הראשונה שאני ממליץ לכולכם לבצע היא File ובחירה בy ע"מ שפלט הטקסט שיונפק ע"י Osintgram יישמר בקבצי טקסט בתיקייה output. לפני שנבצע הדגמה לכמה מן הפקודות שהכלי מאפשר לנו לבצע, אסכם לכם את הפקודות בטבלה קצרה:

| פקודה | הסבר |

|---|---|

| File | פקודה בעזרתה נציין לכלי לשמור את הפלט שלו גם בקבצי טקסט ולא רק להציגו על המסך |

| Json | פקודה בעזרתה נציין לכלי לשמור את הפלט שלו גם בקבצי Json ולא רק להציגו על המסך |

| addrs | פקודה בעזרתה נציג פלט של כל מיקומי התמונות שהיעד פרסם בחשבון הInstegram שלו |

| cache | פקודה בעזרתה נמחק את זיכרון המטמון של הOsintgram |

| captions | פקודה בעזרתה נייצא את הכתוביות שפורסמו על ידי היעד |

| comments | פקודה בעזרתה נייצא את כל התגובות שכתב המשתמש |

| followers | פקודה בעזרתה נקבל רשימה של כל המשתמשים שעוקבים אחר היעד שלנו |

| followings | פקודה בעזרתה נקבל רשימה של כל המשתמשים הנעקבים על ידי היעד שלנו |

| fwersemail | פקודה בעזרתה נקבל את רשימת כתובות הדוא"ל של המשתמשים שעוקבים אחר היעד שלנו |

| fwingsemail | פקודה בעזרתה נקבל את רשימת כתובות הדוא"ל של המשתמשים שנעקבים אחר היעד שלנו |

| fwersnumber | פקודה בעזרתה נקבל את רשימת מספרי הפלאפון של המשתמשים שעוקבים אחר היעד שלנו |

| fwingsnumber | פקודה בעזרתה נקבל את רשימת מספרי הפלאפון של המשתמשים שעוקבים אחר היעד שלנו |

| hashtags | פקודה בעזרתה נייצא את כל ההאשטגים שפרסם המשתמש |

| info | פקודה בעזרתה נקבל מידע על היעד שלנו (כולל כתובת הדוא"ל, הInstegramID ועוד) |

| likes | פקודה בעזרתה נייצא את כל הלייקים שביצע המשתמש על פוסטים |

| mediatype | פקודה בעזרתה נקבל מידע על סוג המדיות שהמשתמש מפרסם (תמונות/סרטונים) |

| photodes | פקודה בעזרתה נקבל מידע על התמונות הציבוריות שפרסם המשתמש |

| photos | פקודה בעזרתה נייצא את התמונות הציבוריות שפרסם המשתמש |

| propic | פקודה בעזרתה נייצא את תמונת הפרופיל של המשתמש |

| stories | פקודה בעזרתה נייצא את כל הstories הפעילים של המשתמש |

| tagged | פקודה בעזרתה נייצא את רשימת המשתמשים שתויגו על ידי היעד |

| wcommented | פקודה בעזרתה נייצא את רשימת המשתמשים שהגיבו על תמונות היעד |

| wtagged | פקודה בעזרתה נקבל את רשימת המשתמשים שתייגו את היעד |

| target | פקודה בעזרתה נבצע סריקה על יעד חדש |

| exit | פקודה בעזרתה נבצע יציאה מהOsintgram |

כפי שצוין, בעזרת הפקודה fwingsemail אנו יכולים לראות את כל כתובות הדוא"ל של החשבונות שהיעד עוקב אחריהם וOsintgram הצליח לאתר. לדוגמא, במקרה של החשבון עליו אנו מדגימים אנו רואים שבעה כאלו:

ואילו בעזרת הפקודה fwingsphone נקבל את מספרי הטלפון של הנעקבים המדוברים:

והנה הדגמה לפקודה stories שתשמור לנו את כל הסטורי'ז שהיעד פרסם (הקבצים יישמרו בתיקייה output):

איתור פוסטים מהרשתות החברתיות בעזרת social-searcher

עוד אתר מצוין שיאתר לנו פוסטים שפורסמו ברשתות החברתיות המובילות בעזרת מילות מפתח/מיקומים/שמות משתמש הוא האתר social-searcher. האתר מציע אפשרויות סינון רבות והוא יחזיר את המידע מכל הרשתות יחד:

הנה לדוגמא, הוא מציג לנו את כל הפוסטים שכוללים את המונח "cyber israel":

טכניקת איתור כתובת הדוא"ל בעזרת forget password

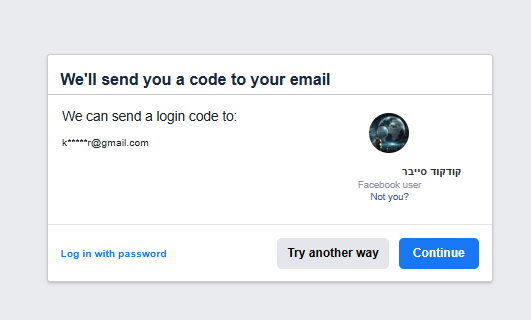

אחת הטכניקות המוכרות בעולם הOSINT לאיתור כתובת הדוא"ל חבר ברשת חברתית היא בחירה באפשרות forget password בעזרתה נוכל לשחזר את סיסמת החשבון שלנו ברשת החברתית. איך תהליך שחזור הסיסמא עובד? אנו לוחצים על froget passwrod, מזינים את הusername שלנו (או את הuserID) ומוצגת לנו כתובת הדוא"ל שלנו כשמרבית האותיות שבה מקודדות, עכשיו – חשבו על כך, אם אנו יודעים מה השם של המשתמש ויודעים מה הusername, ברגע שנדע מה האות הראשונה בכתובת, האות האחרונה בה והסיומת שלה – הסיכוי שלנו לאתר את כתובת הדוא"ל בעזרת ניתוח האפשרויות הוא משמעותי מאד. בואו נדגים ונראה כמה זה פשוט.

ראשית, ניקח את הusername (או הUserID) של המשתמש אותו אנו רוצים לחקור, בFacebook נוכל למצוא אותו בURL של חשבון המשתמש ובכל רשת חברתית אחרת הוא יופיע בחשבון עצמו. הנה, לדוגמא בפייסבוק:

כעת נבחר על forget password בממשק ההתחברות של facebook, נזין את הURL ונקבל את החלון הבא:

שימו לב למידע שאנו מקבלים: אתם יכולים לראות שכתובת הדוא"ל שלי מורכבת ממספר תווים (בעבר היה ניתן לראות את המספר המדויק באמצעות זיהוי הכוכביות, כיום Facebook מזינים מספר רנדומלי של כוכביות), מתחילה באות k, מסתיימת בr וספק הדוא"ל שלי הוא gmail. ממילא אם השם שלי הוא kodkod cyber, אתם יכולים לנחש שה**** אחרי הk ולפני הr, הם למעשה kodkodcyber וכעת הכתובת בנויה לכם בצורה מעט שלמה יותר: kodkodcyber@gmail.com.

מה נוכל לעשות במקרה שאנו נתקלים במקרה שכתובת היעד שלנו לא בנויה כמו כתובת הדוא"ל שלי, כלומר שהשם הפרטי ושם המשפחה של היעד לא יספיקו לנו, אלא יש מספרים נוספים? (חשוב לציין: בהרבה מפעמים, בפרט כאשר מדובר בשמות לא שגרתיים, יהיה מדובר בעד מספר אחד, מה שייקל על תהליך החיפוש שלנו). במקרה כזה, ננסה לחפש את הusername של היעד שלנו ברשתות החברתיות השונות ובמרבית הפעמים נוכל לאתר username זהה לprefix של כתובת הדוא"ל.

ייעול טכניקת הforget password בעזרת הכלי buster

גם עבור ניצול טכניקת הforget passowrd נוצרו עם השנים כלים אוטומטיים שנועדו לייעל את תהליך איתור כתובת הדוא"ל. בואו נדגים שימוש באחד כזה, בכלי המצוין buster. הפרמטרים שנצטרך להכניס לbuster הן הכתובת המקודדת שקיבלנו, שמו הפרטי של היעד ושם המשפחה שלו ובעזרת סריקה רחבה במנועי חיפוש וברשתות חברתיות, buster יאתר לנו את הכתובת המדויקת של היעד (או יצמצם לנו את האפשרויות ל2-3 כתובות).

כרגיל, נוריד את הכלי מהgithub בעזרת git clone:

לאחר שההורדה הסתיימה, ניכנס לתיקיית הכלי (buster) בעזרת cd ונבצע את פקודת ההתקנה:

sudo python3 setup.py install

אם אתם משתמשים בKali Linux ולא בDebian נקי, ייתכן מאד שעכשיו תיתקלו בבאג שכן המערכת תתקין בצורה לא טובה את המודול zope.event. ע"מ לתקן זאת, התקינו אותו מחדש בעזרת הפקודה הבאה:

pip3 install --force-reinstall zope.event

באג נוסף שכדאי לטפל בו היא החסימות שנעשות על ידי Twitter בעת שימוש בAPI שלהם לגירוד מידע ויכולות לפגוע ביעילות הכלי. נטפל בהם ע"י שימוש בספרייה twins שמאפשרת להתגבר על המגבלות הללו. נתקין אותה:

pip3 install --user --upgrade git+https://github.com/himanshudabas/twint.git@origin/twint-fixes#egg=twint

כעת נריץ את הכלי וננסה לאתר את כתובת הדוא"ל העומדת מאחורי כתובת הדוא"ל המקודדת שלנו. לדוגמא, אם אנו רוצים לאתר את הכתובת המלאה של המשתמש john wyhko שהכתובת המקודדת שלו היא j********9@g****.com, נריץ את הפקודה ואכן נקבל את הדוא"ל של המשתמש והפרופילים השונים שלו:

buster -e j********9@g****.com -f john -l doe -b ****1989

הסבר לפקודה: e- מבטא כתובת הדוא"ל המקודדת, f- מבטא שם פרטי, l- מבטא את שם המשפחה וb- מבטא תאריך הלידה המקודד של היעד (אם אין לכם זה לגמרי לא חובה והכלי בדרך כלל יספק את הסחורה בכל מקרה).

נוכל גם לחפש מידע על כתובת דוא"ל ספציפית בעזרת הפקודה הבאה:

buster -e admin@gmail.com

אפשרות היא היא לחפש כתובת דוא"ל של משתמש בעזרת כתיבת שמו המלא ודומיין החברה בה הוא עובד. ע"מ לממש פקודה זו נצטרך קודם כל להזין את הHunter API שלנו (עליו דבירנו בתחילת המדריך) בקובץ api-keys.yaml. נעבור לנתיב הקובץ ונפתח אותו בעזרת vi (או כל כתבן אחר, לבחירתכם):

כעת נעדכן את הAPI שלנו:

לאחר שעשינו זאת נתקין שוב את הכלי עם sudo python3 setup.py install ונריץ את הפקודה הבאה:

buster -f israel -l israeli -c facebook.com

הסבר לפקודה: f- מבטא first name, הl- מבטא last name וc- מבטא company domain (דומיין החברה).

שני אתרים מצוינים נוספים לאיתור כתובות דוא"ל שארצה להציג לפניכם (הן אומנם בתשלום, אך עם גרסת ניסיון וכדאי לבדוק גם אותם אם לא מצאתם את כתובת הדוא"ל של היעד באמצעות מגוון הטכניקות שהצגנו עד כה) הן signalhire הפנטסטי שמאפשר לנו לאתר מספרי טלפון וכתובות דוא"ל ע"פ דומיין. ניתן להיכנס אליו בלחיצה כאן:

והאתר השני הוא voilanorbert. עוד אתר פנטסטי שבמרבית הפעמים יספק את הסחורה, אך גם הוא בתשלום:

זהו, עד כאן לפרק הOSINT שעסק באיתור כתובות דוא"ל ובחקירת רשתות חברתיות, כחלק משלב הreconnaissance. כמובן שישנם עוד כלים רבים שנועדו לגירוד מידע מרשות חברתיות שהיה אפשר לעסוק בהם ואתם מוזמנים להמשיך ולהרחיב את הידע בעצמכם. שיהיה המון בהצלחה, ניפגש במדריכים הבאים (-: